Une revue sur l’Internet des objets pour la défense et la sécurité publique (projet électrique / électronique)

->

ABSTRAIT

L’Internet des objets (IoT) transforme indéniablement la manière dont les organisations communiquent et organisent les activités quotidiennes et les procédures industrielles. Son adoption s’est avérée bien adaptée aux secteurs qui gèrent un grand nombre d’actifs et coordonner des processus complexes et distribués. Cette enquête analyse le grand potentiel de l’application des technologies IoT (c’est-à-dire les applications basées sur les données ou l’automatisation embarquée et les systèmes adaptatifs intelligents) pour révolutionner la guerre moderne et offrir des avantages similaires à ceux de l’industrie.

Il identifie des scénarios dans lesquels la défense et la sécurité publique (PS) pourraient tirer parti de meilleures capacités IoT commerciales pour offrir une plus grande capacité de survie au combattant ou aux premiers intervenants, tout en réduisant les coûts et en augmentant l’efficacité et l’efficience des opérations. Cet article passe en revue les principales exigences tactiques et l’architecture, en examinant les lacunes et les lacunes des systèmes IoT existants dans le domaine militaire et les scénarios critiques. La revue caractérise les défis ouverts pour un large déploiement et présente une feuille de route de recherche pour permettre un IoT abordable pour la défense et le PS.

APPLICATIONS IOTS DE COTS FORTS

L’introduction du paradigme Network-Centric Warfare (NCW) a transformé les approches militaires traditionnelles en inversant la politique des passerelles de communication élargies et en reliant les ressources du champ de bataille au quartier général. Grâce au partage de données entre les actifs hérités et les nouveaux déploiements, cette vision militaire crée des avantages grâce à la projection de force et sécurise les échanges d’informations en temps opportun entre les utilisateurs. Le paradigme NCW intègre trois domaines: le domaine physique, générant des données là où les événements se produisent et les opérations sont menées; le domaine de l’information, dans lequel les données sont transmises et stockées; et le domaine cognitif, dans lequel les données sont traitées et analysées pour soutenir la prise de décision. Les trois domaines de NCW se traduisent directement dans les fondations de l’IoT commercial d’aujourd’hui.

SCÉNARIOS CIBLES POUR L’IOT MISSION-CRITIQUE

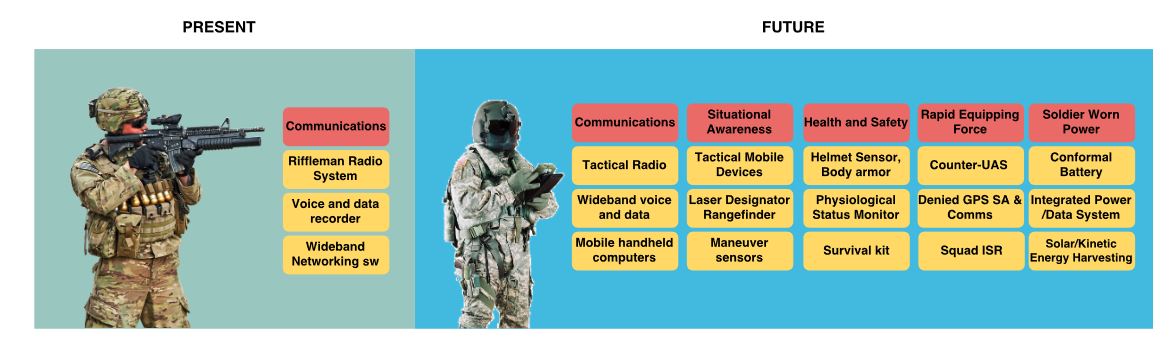

Figure 4. Soldats d’aujourd’hui et de demain

D’autres exemples sont les solutions de formation I-MILES (Instrumented-Multiple Integrated Laser Engagement System) de Cubic qui simulent le combat à l’aide de lasers et d’augmentation visuelle. Ils utilisent la connectivité, la modélisation informatique et des outils d’apprentissage basés sur les neurosciences pour offrir une expérience de formation en temps réel plus complète. Les solutions simulent des tirs d’artillerie et fournissent un simulateur d’effet de combat, qui comprend des dispositifs explosifs tels que des mines terrestres, des pièges et des pièces pyrotechniques. Les applications évoquées précédemment, et d’autres encore à imaginer, pourraient faire partie de l’équipement des soldats du futur. Une évolution probable de ces équipements est visible sur la figure 4.

EXIGENCES OPÉRATIONNELLES

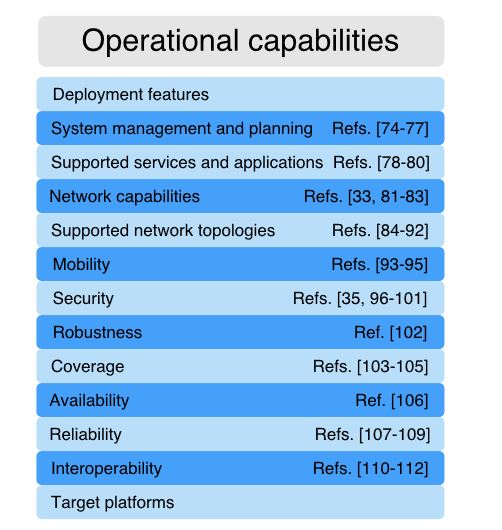

Figure 5. Capacités opérationnelles évaluées pour couvrir des scénarios critiques

L’armée a des besoins opérationnels uniques. La sécurité, la sûreté, la robustesse, les défis d’interopérabilité, ainsi que les barrières bureaucratiques et culturelles, font obstacle à l’adoption généralisée de nouvelles applications IoT. Dans cette section, un ensemble d’exigences opérationnelles regroupées par capacités (représentées à la figure 5) sont évaluées afin de couvrir les scénarios évoqués précédemment. L’une des plus grandes contraintes dans un environnement de champ de bataille est la consommation d’énergie. Les appareils IoT sont susceptibles d’être alimentés par des batteries ou de l’énergie solaire, et chargés en déplacement à partir de panneaux solaires, de camions ou même de mouvements en marchant.

Dans les deux cas, ils devraient durer pendant de longues périodes (au moins pendant la durée de la mission). Par conséquent, les appareils et les capteurs doivent être économes en énergie et les utilisateurs finaux doivent les utiliser de manière appropriée. De même, il n’est pas facile de recharger périodiquement les appareils IoT ou de remplacer les batteries des appareils déployés. Même dans le cas d’appareils portés sur le corps, il n’est pas pratique de s’attendre à ce que les soldats transportent des batteries supplémentaires en plus de leur équipement actuel.

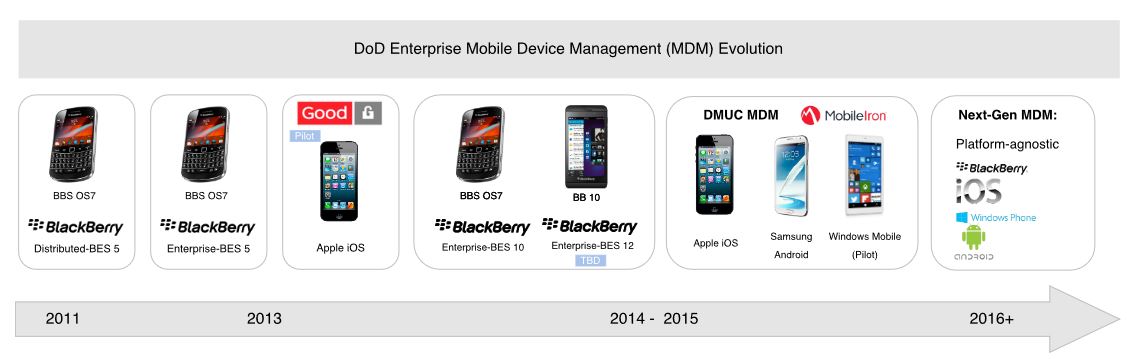

Figure 7. Évolution de la gestion des appareils mobiles d’entreprise (MDM) du DoD

Ces appareils, qui sont modifiés à partir des téléphones intelligents COTS Samsung Galaxy Note II, permettent d’accéder à la radio Rifleman compatible avec les données. Il vise à connecter les soldats sur le terrain à une gamme d’applications, telles que Blue Force Tracking, des cartes 3D ou une application qui affiche des détails sur les profils de cibles de grande valeur. Les appareils exécutent une version approuvée par la NSA du système d’exploitation Android et prévoient d’inclure des applications telles que la traduction en langue étrangère. Ces programmes ont été expérimentés sur une base limitée. Un déploiement plus large est entravé par la facilité d’utilisation, les fonctionnalités et le manque de connectivité. D’autres appareils commerciaux peuvent être vus sur la figure 7.

CONSTRUIRE L’IOT POUR LES ENVIRONNEMENTS TACTIQUES ET D’URGENCE

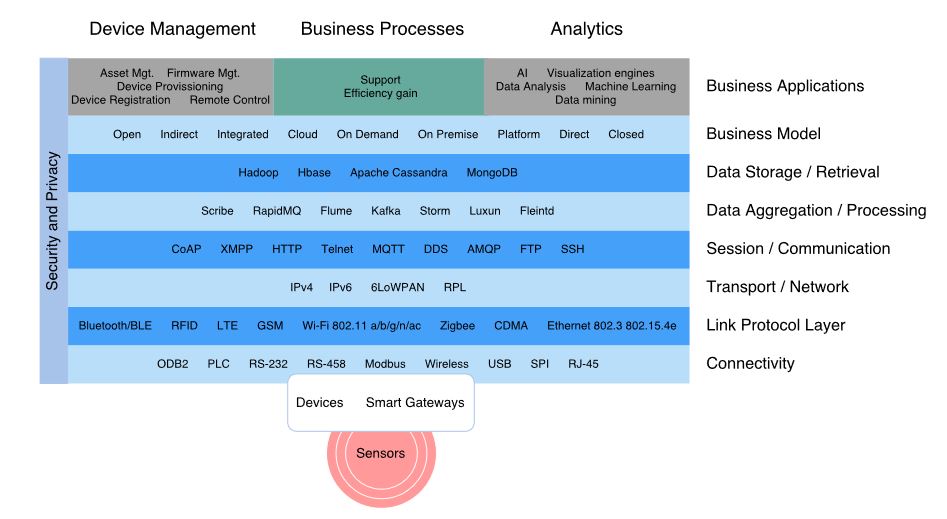

Figure 10. Paysage de l’IoT

Afin de comprendre l’adoption complexe de l’IoT pour la défense, cette section passera brièvement en revue les bases du paysage de l’IoT (un aperçu graphique des principaux éléments peut être vu dans la Figure 10) pour prendre en charge les exigences précédemment expliquées. Tout d’abord, il se concentre sur l’architecture avec un aperçu des éléments les plus importants. Ensuite, la section examine les principaux protocoles et technologies normalisés.

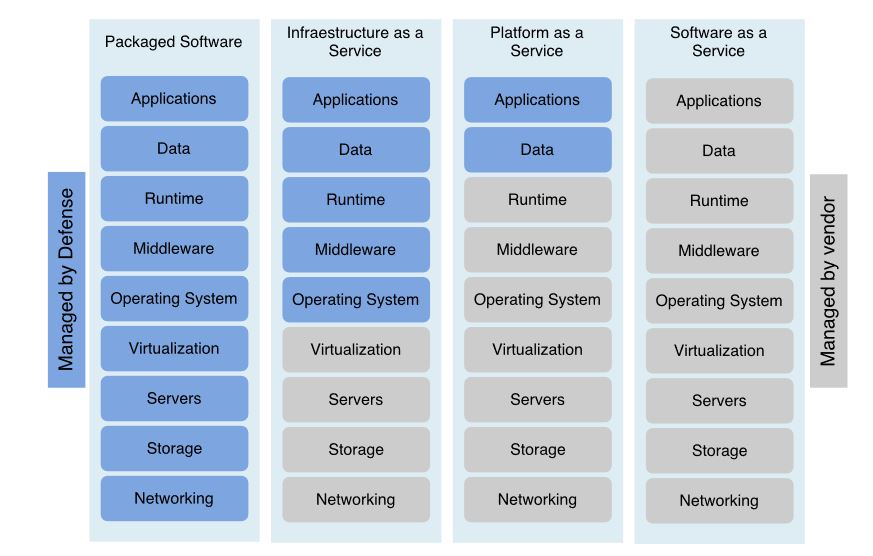

Figure 13. Paradigmes du cloud: héritage de sécurité et risques

En termes de ressources, outre les serveurs puissants des centres de données, de nombreux appareils intelligents autour de nous offrent des capacités de calcul qui peuvent être utilisées pour effectuer des tâches d’analyse de données IoT parallèles. Au lieu de fournir des analyses spécifiques aux applications, l’IoT a besoin d’une plate-forme d’analyse Big Data commune qui peut être fournie en tant que service aux applications IoT. Un tel service d’analyse ne devrait pas imposer une surcharge considérable à l’ensemble de l’écosystème IoT. Les trois paradigmes cloud les plus courants sont l’infrastructure en tant que service (IaaS), la plateforme en tant que service (PaaS) et le logiciel en tant que service (SaaS). Leur structure et les risques de sécurité correspondants sont représentés sur la figure 13.

PRINCIPAUX DÉFIS ET LIMITATIONS TECHNIQUES

Le développement et le déploiement des systèmes IoT militaires existants et planifiés présentent des défis importants. De nos jours, seul un petit nombre de systèmes militaires exploitent tous les avantages de l’IoT. En cours, le Groupe de travail de recherche de l’OTAN (RTG) sur les applications militaires de l’Internet des objets (IST-147) examine un certain nombre de problèmes critiques identifiés par les recommandations de deux activités précédentes de l’équipe exploratoire: IST-ET-076, a examiné des sujets relatifs à l’application des technologies IoT et IST-ET-075, «Intégration des capteurs et des réseaux de communication», qui traitait des problèmes de mise en réseau.

Le déploiement des technologies liées à l’IoT se fait dans des tuyaux de cuisson verticaux séparés, ce qui rend difficile leur sécurisation et limite la capacité de communiquer entre les systèmes et de générer des synergies à partir de différentes sources de données. Les principales préoccupations en matière de défense sont la dépendance de la saisie manuelle, le traitement limité des données, le manque d’automatisation et l’architecture informatique fragmentée.

CONCLUSIONS

Cet article examine comment l’industrie de la défense peut tirer parti des opportunités créées par la transformation commerciale de l’IoT. Les principaux sujets relatifs à l’application des concepts IoT au domaine militaire et de la sécurité publique ont été expliqués. Afin de réaliser l’étude, nous proposons des scénarios significatifs tels que: C4ISR, systèmes de lutte contre les incendies, logistique (gestion de flotte et fournitures individuelles), opérations de villes intelligentes, détection personnelle, soins de santé des soldats et formation de la main-d’œuvre, détection collaborative et de foule, gestion de l’énergie et la surveillance. La valeur ajoutée et le risque de l’application des technologies IoT dans les scénarios sélectionnés ont également été évalués.

Sur la base des exigences opérationnelles, nous avons proposé l’architecture, les technologies et les protocoles qui répondent aux capacités les plus importantes. L’IoT commercial est toujours confronté à de nombreux défis, tels que la normalisation, l’évolutivité, l’interopérabilité et la sécurité. Les chercheurs travaillant sur la défense doivent faire face à des problèmes supplémentaires posés par les environnements tactiques et la nature des opérations et des réseaux. Il existe trois différences principales entre Defence / PS IoT et COTS IoT: la complexité des déploiements, les contraintes de ressources (essentiellement celles liées à la consommation d’énergie et aux communications) et l’utilisation d’architectures centralisées basées sur le cloud.

Les transitions organiques telles que la gestion de la chaîne d’approvisionnement et la logistique migreront naturellement vers des environnements critiques. Au-delà des toutes premières innovations militaires de l’IoT, les champs de bataille complexes nécessiteront des avancées de recherche supplémentaires pour répondre aux demandes spécifiques. En plus de relever divers défis techniques, ce travail a identifié des domaines vitaux de recherche plus approfondie au cours de la période 2016-2020. De plus, les domaines du champ de bataille qui intègrent étroitement les processus cognitifs humains nécessiteront de nouvelles ou des extensions des théories actuelles de l’information qui évoluent dans des situations déterministes.

Source: Université Deloitte

Auteurs: Paula Fraga-lamas | Tiago M. Fernandez-Carames | Manuel Suarez-Albela | Luis Castedo | Miguel Gonzalez-lopez

>> Projets de Big Data et de Cloud Computing basés sur l’IoT pour les étudiants en B.E / B.Tech

>> Projets de réseautage basés sur l’IoT pour les étudiants en génie

>> Projets logiciels IoT pour les étudiants de dernière année